資訊安全風險

資通安全管理架構

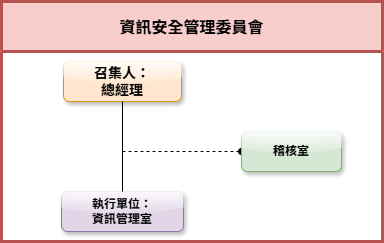

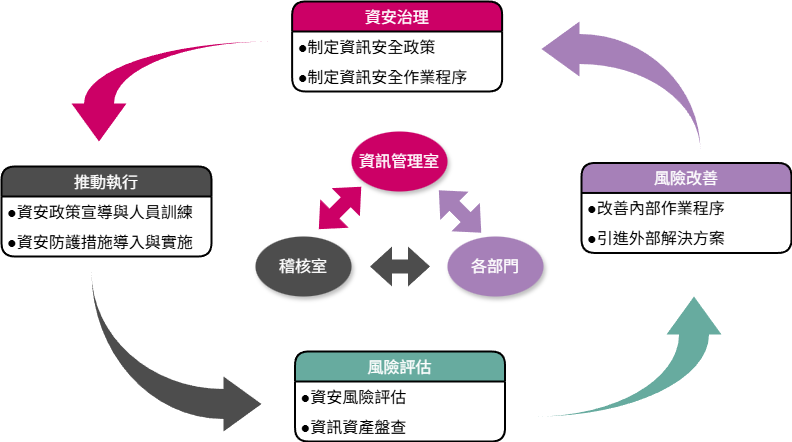

- 本公司資通安全之執行單位為資訊管理室,該單位設置專業資訊人員,負責訂定企業資通安全政策、規劃並暨執行資通安全防護與資安政策推動與落實。

- 本公司設置資訊安全管理委員會,審視公司資訊安全政策與監督資訊安全運作情形。由總經理擔任主席,加強對於資訊安全工作的橫向溝通,以利資訊安全政策的推動與落實,並定期向公司高層報告資訊安全執行成果。

- 本公司稽核室為資通安全監理之督導單位,該單位設置專職稽核人員,負責督導內部資安執行狀況,若有查核發現缺失,旋即要求受查單位提出相關改善計畫與具體作為,且定期追蹤改善成效,以降低內部資安風險。

- 公司資訊安全管理運作模式採定期稽核與循環式管理(PDCA管理),確保可靠度目標之達成且持續改善。

資通安全政策與目標

- 資通安全政策

機密性:確保被授權之人員才可使用資訊。

完整性:確保使用之資訊正確無誤、未遭竄改。

可用性:確保被授權之人員能取得所需資訊。

- 資通安全目標

資訊安全管理措施

| 類別 | 說明 | 相關措施 |

|---|---|---|

|

權限管理 |

帳號管理, 權限管理, 系統操作 |

帳號權限管理與審核 |

|

存取控制 |

人員存取內外部系統, 資料傳輸管道安全措施 |

內/外部存取管控 |

| 外部威脅 |

內部系統潛在弱點, 防毒防駭的保護措施 |

主機及電腦弱點檢測與更新措施 |

| 系統可用 | 系統可用狀態與服務中斷時的處置措施 |

系統/網路可用狀態監控及通報機制 |

|

郵件安全 |

電子郵件系統持續運作與服務 |

郵件病毒防護及惡意程式偵測 |

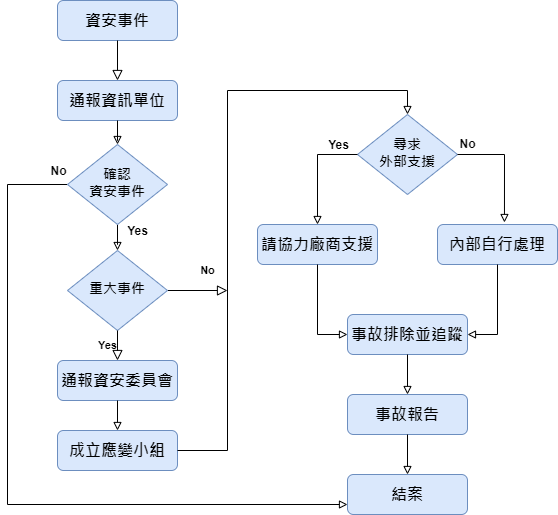

資通安全事件通報程序

本公司資通安全通報程序如下,資安事件之通報與處理,皆遵守該程序之規範進行

資通安全風險管理執行情形報告

說明:公司依照相關法令,如:資通安全法、上市櫃公司資通安全管控指引 等。已訂定「資訊安全政策」並於公司網站公告。資通安全推行小組依「資訊安全政策」持續進行公司資訊安全具體管理/改善方案並持續投入資源。

113年度各項資安檢測評估作業頻率及執行結果如下:

| 項 目 | 作業頻率 | 作業期間 | 結 果 |

| ERP 系統災難復原測試 | 每年一次 | 113年11月 | 無應列重大風險情形 |

| 電腦合法性軟體檢查 | 每年一次 | 113年11月 | 無應列重大風險情形 |

| ERP 系統權限設定檢查 | 每年一次 | 113年12月 | 無應列重大風險情形 |

| ERP 系統個人密碼定期 通知 |

不定期 | 不定期 | 無應列重大風險情形 |

| 資訊安全宣導 | 每年一次 | 113年8月 | 完成 |

| 機房巡檢 | 每日 | 國定假日除外 | 無應列重大風險情形 |

| 資料庫備份作業 | 每日(採本機/網路備份) | 每日 | 無應列重大風險情形 |

| 社交工程演練 | 每年二次 | 113年06/10月 | 完成 |

| 伺服器弱點掃描 | 每年二次 | 113年11月 | 完成 |

| 項 目 | 說 明 | 嚴重性 | 處 置 |

| 無 | 無 |

112年度高風險資通設備系統列表:

| 項 目 | 說 明 | 嚴重性 | 處 置 |

| 個人電腦 | 個人電腦(A0038)因特殊工作內容,仍無法更新作業系統 | 低 | 列為持續改善項目 |

| Zimbra系統 | H1002,Zimbra(電子郵件系統)因作業系統老舊,存在風險 | 高 | 列為持續改善項目 |

| Zimbra系統 | H1002,Zimbra(電子郵件系統)列為核心資訊系統,需建立備援機制 | 中 | 列為持續改善項目 |

| PEND系統 | 虛擬伺服器(V2006) 作業系統老舊,存在風險 | 中 | 列為持續改善項目 |

#1 演練期間:2024/06/24 ~ 2024/06/26

| 項 目 | 郵 件 主 旨 | 演練測試項目 | 合 格 率 |

| 1 | 作業系統升級 | 連結觸發 開啟附件 |

85.5% |

| 2 | 本月星座運勢 | 連結觸發 開啟附件 |

96.4% |

| 項 目 | 郵 件 主 旨 | 演練測試項目 | 合 格 率 |

| 1 | MBTI 16種潛藏人格完整解析 | 連結觸發 開啟附件 |

90.7% |

| 2 | NETFLEX立即更新您的付款訊息 | 連結觸發 開啟附件 |

92.6% |

執行時間:2024/11/08

測試主機數量:14

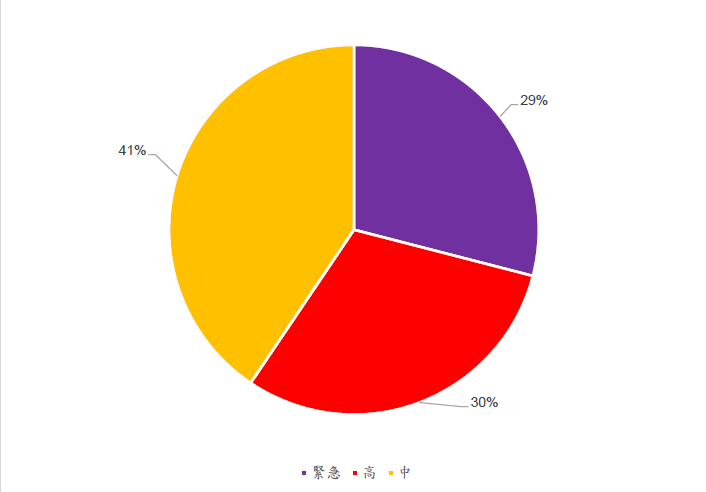

掃描結果:掃描結果為緊急弱點83個、高風險弱點87個、中風險弱點116個,各佔百分比緊急弱點佔29%、高風險弱點佔30%、中風險弱點佔41%,請參考如下圖示

總結:

特定主機(192.168.20.1,192.168.20.2), 兩台主機弱點都帶來了潛在的安全風險。緊急與高風險存在存在於多個 Apache 版本過舊與 OpenSSL 弱點的問題。

此部份將列在來年資安工作持續改善重點。

114年度資訊安全目標規劃:

| 項 目 | 控管方法及執行情形 |

| 系統備援建置 | 電子郵件系統建立備援設備,並定期執行系統還原測試 |

| 系統持續改善 | PEND系統更新 工依照伺服器弱點掃描結果,持續改善 |

| 持續保持無資訊安 全事故發生 |

不定期持續進行社交工程演練 伺服器系統弱點掃瞄 伺服器滲透測試-SOP建立 評估建立IDS/IPS網路安全機制 VPN更換為SSL VPN |

| 持續保持實體環境安全 | 定期檢測/測試機房不斷電系統是否正常運作 |